IP Restriction (with Deny - Test)

概要

IP制限ポリシーは、リクエストを行うクライアントのIPアドレスに基づいてAPIへのアクセスを管理者が制御できるようにします。個別形式またはCIDR表記でIPを受け入れ、Allow およびDeny リストの両方をサポートします。

このポリシーは、ファイアウォールの背後にAPIを保護し、信頼されたIPのみに露出を制限したり、既知の悪意のあるIPを明示的にブロックしたりする際に役立ちます。

設定の詳細

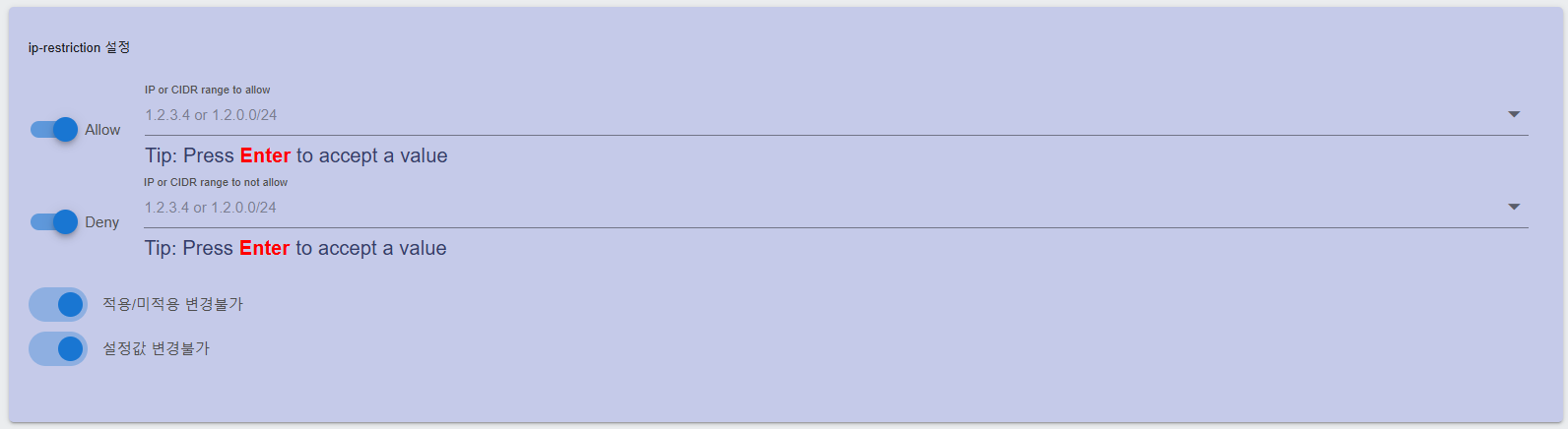

設定インターフェースには、2つの主要なトグル - Allow およびDeny - と、IPまたはCIDRブロックを指定するための対応する入力フィールドが含まれています。

| Field | Description |

|---|---|

| Allow (有効/無効) | 有効にすると、ここに指定されたIPアドレスまたはCIDR範囲のみがAPIへのアクセスを許可されます。無効にすると、IPレベルの許可リストは適用されません。 |

| Allow 値 | 1つ以上のIP(例:192.168.0.10)またはCIDRブロック(例:192.168.0.0/24)を入力します。各エントリはEnterを押して確認する必要があります。 |

| Deny (有効/無効) | 有効にすると、ここに指定されたIPアドレスまたはCIDR範囲はAPIへのアクセスを拒否されます。無効にすると、拒否ルールは適用されません。 |

| Deny 値 | ブロックする1つ以上のIPまたはCIDRブロックを入力します。各エントリはEnterを押して確認する必要があります。 |

注記

両方のAllow およびDeny が有効な場合:

- システムは最初にAllow ルールを適用します:Allow フィールドにリストされたIPのみが評価されます。

- 次に、Deny ルールが上書きされます:IPが両方に一致する場合、それはブロックされます。

制限事項

- IPアドレスはIPv4形式に従うか、有効なCIDR範囲でなければなりません。

- 重複または不正なエントリは、検証エラーを引き起こします。

- AllowリストとDenyリストは組み合わせて使用できますが、矛盾する設定を避けるために注意が必要です。

IP制限の入力例と結果

以下の例は、AllowルールとDenyルールがどのように相互作用し、特定のIPからのリクエストがどのような結果になるかを示しています。

| Allow | Deny | Request IP | Result | Explanation |

|---|---|---|---|---|

| - | 192.168.0.5 | 192.168.0.5 | ブロック | IPは明示的に拒否されています。Allowルールが定義されていないため、すべてのIPが考慮されます。 |

| 192.168.0.0/24 | - | 192.168.0.10 | 許可 | IPは許可されたCIDR範囲に一致します。Denyルールは定義されていません。 |

| 10.0.0.0/8 | 10.0.0.100 | 10.0.0.100 | ブロック | IPはAllowとDenyの両方に一致します; Denyが優先されます。 |

| 10.0.0.0/8 | 192.168.0.0/16 | 192.168.1.1 | ブロック | IPは許可された範囲に含まれておらず、拒否されたCIDRにも含まれています。 |

| - | - | 192.168.0.1 | 許可 | 制限が定義されていません。すべてのIPがデフォルトで許可されています。 |

注記

APIをデプロイする前に、特にAllowルールとDenyルールの両方を有効にする場合は、APIテストでIP制限の設定を必ずテストしてください。