IP Restriction (with Deny - Test)

개요

IP 제한 정책은 관리자가 요청을 하는 클라이언트의 IP 주소에 따라 API에 대한 접근을 제어할 수 있도록 합니다. 이 정책은 Allow 및 Deny 목록을 모두 지원하며, 개별 형식 또는 CIDR 표기법으로 IP를 수용합니다.

이 정책은 방화벽 뒤에 API를 보호하고, 신뢰할 수 있는 IP에만 노출을 제한하거나, 알려진 악성 IP를 명시적으로 차단할 때 유용합니다.

구성 세부정보

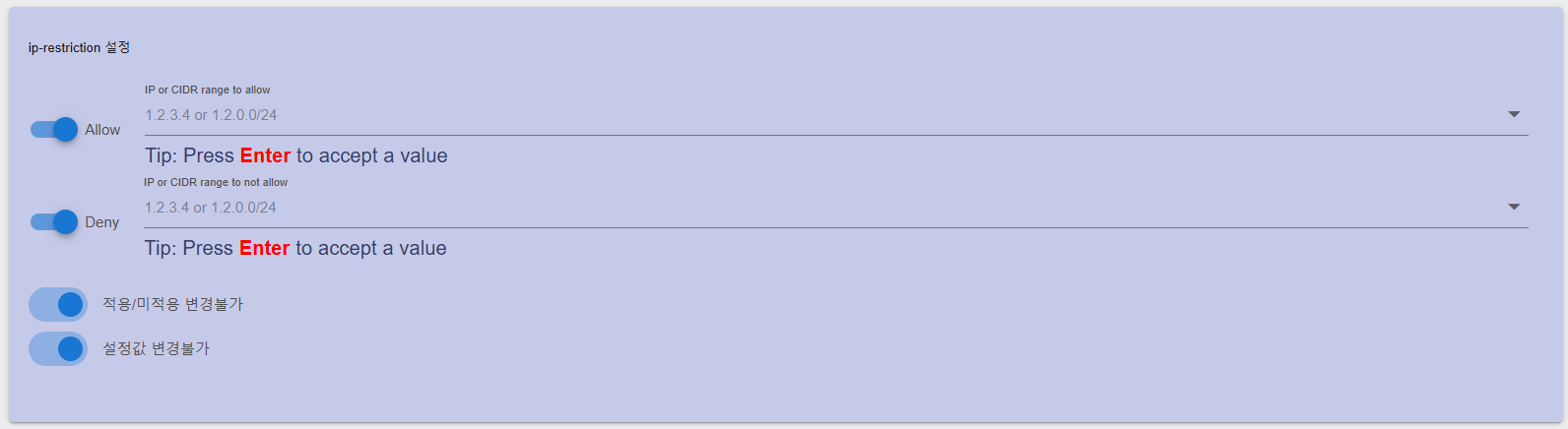

구성 인터페이스에는 두 개의 주요 토글 - Allow 및 Deny - 및 IP 또는 CIDR 블록을 지정하기 위한 해당 입력 필드가 포함되어 있습니다.

| Field | Description |

|---|---|

| Allow (사용/사용 안 함) | 사용 시, 여기에서 지정된 IP 주소 또는 CIDR 범위만 API에 접근할 수 있습니다. 사용하지 않으면 IP 수준의 허용 목록이 적용되지 않습니다. |

| Allow 값 | 하나 이상의 IP(예: 192.168.0.10) 또는 CIDR 블록(예: 192.168.0.0/24)을 입력합니다. 각 항목은 Enter 키를 눌러 확인해야 합니다. |

| Deny (사용/사용 안 함) | 사용 시, 여기에서 지정된 IP 주소 또는 CIDR 범위는 API에 접근할 수 없습니다. 사용하지 않으면 차단 규칙이 적용되지 않습니다. |

| Deny 값 | 차단할 하나 이상의 IP 또는 CIDR 블록을 입력합니다. 각 항목은 Enter 키를 눌러 확인해야 합니다. |

노트

Allow 및 Deny 이 모두 활성화된 경우:

- 시스템은 먼저 Allow 규칙을 적용합니다: Allow 필드에 나열된 IP만 평가됩니다.

- 그 다음, Deny 규칙이 우선합니다: IP가 둘 다 일치하면 차단됩니다.

제한 사항

- IP 주소는 IPv4 형식을 따라야 하거나 유효한 CIDR 범위여야 합니다.

- 중복되거나 잘못된 항목은 유효성 검사 오류를 초래합니다.

- Allow 목록과 Deny 목록은 조합하여 사용할 수 있지만, 모순된 구성을 피하기 위해 주의해야 합니다.

예시 IP 제한 입력 및 결과

다음 예시는 Allow 및 Deny 규칙이 어떻게 상호작용하는지와 특정 IP로부터의 요청이 어떤 결과를 초래하는지를 보여줍니다:

| Allow | Deny | Request IP | Result | Explanation |

|---|---|---|---|---|

| - | 192.168.0.5 | 192.168.0.5 | 차단됨 | IP가 명시적으로 거부되었습니다. Allow 규칙이 정의되어 있지 않으므로 모든 IP가 고려됩니다. |

| 192.168.0.0/24 | - | 192.168.0.10 | 허용됨 | IP가 허용된 CIDR 범위와 일치합니다. Deny 규칙이 정의되어 있지 않습니다. |

| 10.0.0.0/8 | 10.0.0.100 | 10.0.0.100 | 차단됨 | IP가 Allow와 Deny 모두와 일치합니다; Deny가 우선합니다. |

| 10.0.0.0/8 | 192.168.0.0/16 | 192.168.1.1 | 차단됨 | IP가 허용된 범위에 없고 거부된 CIDR에도 포함되어 있습니다. |

| - | - | 192.168.0.1 | 허용됨 | 정의된 제한이 없습니다. 모든 IP가 기본적으로 허용됩니다. |

노트

API를 배포하기 전에 API 테스트에서 IP 제한 설정을 항상 테스트하세요, 특히 Allow 및 Deny 규칙을 함께 활성화할 때는 더욱 그렇습니다.