IP Restriction (with Deny - Test)

概述

IP 限制策略允许管理员根据发出请求的客户端的 IP 地址控制对 API 的访问。它支持 Allow 和 Deny 列表,并接受单独格式或 CIDR 表示法的 IP。

该策略在保护防火墙后面的 API 时非常有用,仅限于受信任的 IP,或明确阻止已知的恶意 IP。

配置详情

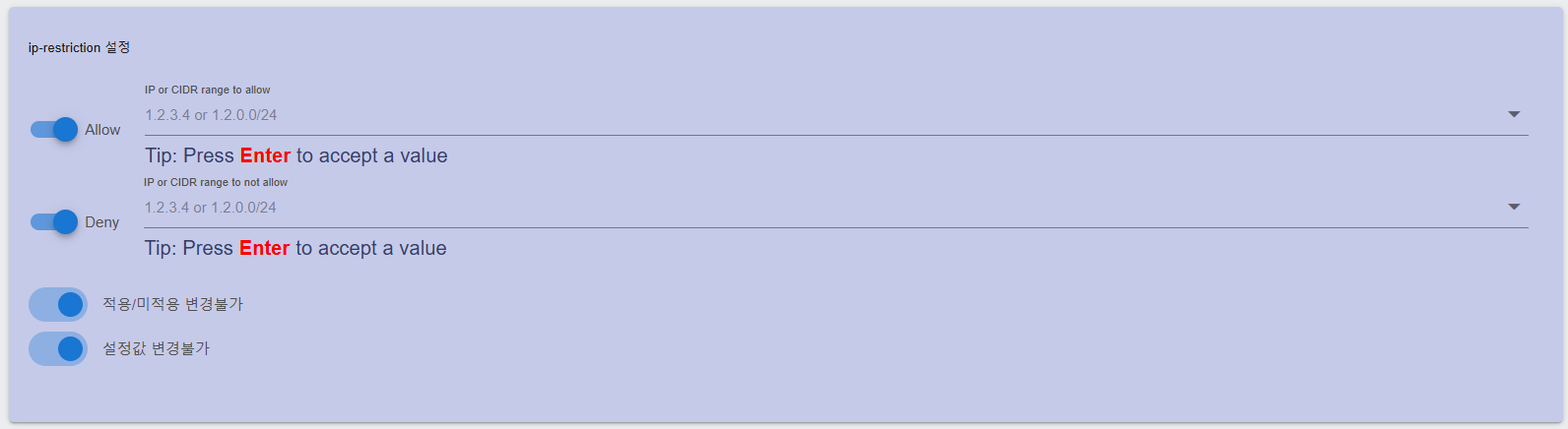

配置界面包括两个主要开关 - Allow 和 Deny - 以及相应的输入字段以指定 IP 或 CIDR 块。

| Field | Description |

|---|---|

| Allow (启用/禁用) | 启用时,仅在此处指定的 IP 地址或 CIDR 范围将被授予访问 API 的权限。如果禁用,则不应用 IP 级别的允许列表。 |

| Allow 值 | 输入一个或多个 IP(例如,192.168.0.10)或 CIDR 块(例如,192.168.0.0/24)。每个条目必须通过按 Enter 确认。 |

| Deny (启用/禁用) | 启用时,此处指定的 IP 地址或 CIDR 范围将被拒绝访问 API。如果禁用,则不强制执行拒绝规则。 |

| Deny 值 | 输入一个或多个要被阻止的 IP 或 CIDR 块。每个条目必须通过按 Enter 确认。 |

备注

如果同时启用 Allow 和 Deny :

- 系统首先应用 Allow 规则:仅评估 Allow 字段中列出的 IP。

- 然后,Deny 规则覆盖:如果一个 IP 同时匹配两者,则将被阻止。

限制

- IP 地址必须遵循 IPv4 格式或是有效的 CIDR 范围。

- 重复或格式错误的条目将导致验证错误。

- 允许和拒绝列表可以组合使用,但应注意避免矛盾的配置。

示例 IP 限制输入和结果

以下示例演示了允许和拒绝规则如何相互作用,以及来自给定 IP 的请求将产生什么结果:

| Allow | Deny | Request IP | Result | Explanation |

|---|---|---|---|---|

| - | 192.168.0.5 | 192.168.0.5 | 被阻止 | IP 被明确拒绝。未定义允许规则,因此所有 IP 都被视为。 |

| 192.168.0.0/24 | - | 192.168.0.10 | 允许 | IP 匹配允许的 CIDR 范围。未定义拒绝规则。 |

| 10.0.0.0/8 | 10.0.0.100 | 10.0.0.100 | 被阻止 | IP 同时匹配允许和拒绝;拒绝优先。 |

| 10.0.0.0/8 | 192.168.0.0/16 | 192.168.1.1 | 被阻止 | IP 不在允许范围内,并且也在拒绝的 CIDR 中。 |

| - | - | 192.168.0.1 | 允许 | 未定义限制。所有 IP 默认允许。 |

备注

在部署 API 之前,请始终在 API 测试中测试您的 IP 限制设置,特别是在同时启用允许和拒绝规则时。